kisa 소프트웨어 긴급 보안패치 시스템 업데이트 팝업 aysign4PC, touchEn, nxKey 삭제

갑자기 뜬 kisa 소프트웨어 긴급 보안패치 시스템 팝업, 의심이 먼저 드셨나요?

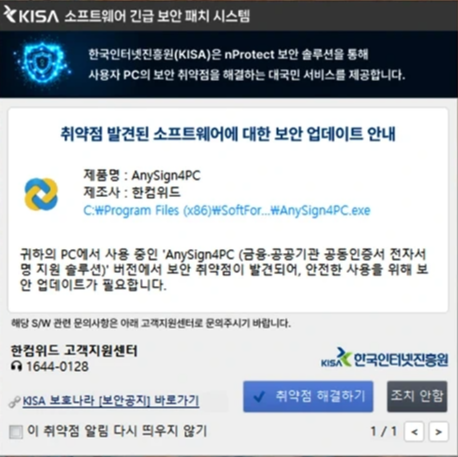

PC를 켜자마자 처음 보는 ‘KISA 소프트웨어 긴급 보안패치 시스템’ 팝업이 뜨면 누구나 악성코드를 의심할 수 있습니다. 하지만 이번 알림은 한국인터넷진흥원(KISA)과 과학기술정보통신부, 잉카인터넷이 공동으로 2025년 7월 7일부터 시범 운영 중인 ‘보안 취약점 클리닝 서비스’의 일환으로 배포된 공식 보안업데이트 안내입니다.

KISA는 어떤 기관인가?

- 정식 명칭: 한국인터넷진흥원(Korea Internet & Security Agency)

- 설립 근거: ‘정보통신망 이용촉진 및 정보보호 등에 관한 법률’

- 주요 업무: 국가 사이버 위기 대응(KrCERT/CC), 개인정보 보호, 인터넷 주소 관리, 정보보호 산업 육성

- 신뢰도: 과학기술정보통신부 산하 공공기관으로, 공공·민간부문 통합 보안 컨트롤타워 역할 수행

즉, KISA 팝업은 백신 광고나 스미싱이 아닌 ‘국가 공인’ 보안 경고입니다.

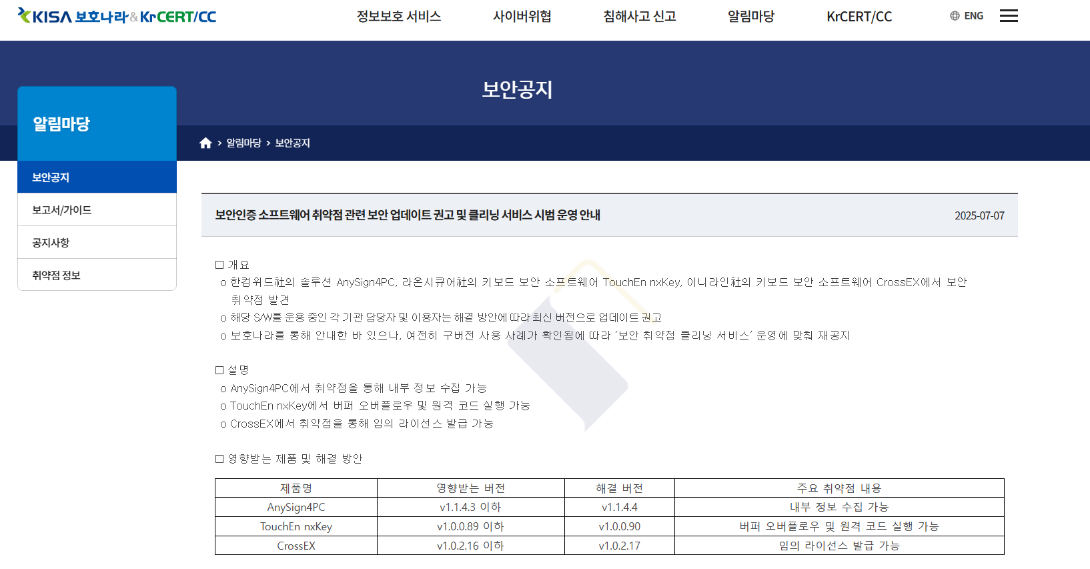

이번에 문제가 된 3종 보안인증 소프트웨어 aysign4PC, touchEn, nxKey 취약점

| 제품명 | 제조사 | 주요 취약점 |

| AnySign4PC | 한컴위드 | 내부 정보 수집 가능성 |

| TouchEn nxKey | 라온시큐어 | 버퍼 오버플로우·원격 코드 실행 |

| CrossEX | 라온시큐어 | 임의 라이선스 발급 가능 |

세 제품 모두 공동인증서(舊 공인인증서) 환경에서 널리 쓰여 왔으나, 구버전을 계속 쓸 경우 공격자가 악성 코드를 심거나 민감 정보를 탈취할 위험이 있습니다.

kisa 긴급 보안패치 팝업이 어떻게 작동하나요?

- 탐지 단계

- nProtect 백신이 설치된 PC에서 구버전 AnySign4PC·TouchEn nxKey·CrossEX를 스캔

- 탐지 즉시 ‘KISA 소프트웨어 긴급 보안패치’ 팝업 출력

- 조치 단계

- [취약점 해결하기] 버튼 클릭 시, 해당 프로그램을 제거 후 최신 버전 자동 설치

- 백신 미설치 환경에서는 팝업 대신 보호나라 공지 또는 제조사 다운로드 링크를 통해 수동 설치 권고

안전하게 aysign4PC, touchEn, nxKey 업데이트하는 2가지 방법

1) 팝업을 통한 자동 업데이트 (권장)

- 팝업에 표시된 ‘KISA’ 로고와 ‘보호나라’ 링크를 확인

- [취약점 해결하기] 버튼 클릭

- 상태창에서 업데이트 완료 메시지 확인 후 PC 재부팅

2) 수동 설치 링크 활용

- AnySign4PC 최신 버전

https://download.softforum.co.kr/Published/AnySign/v1.1.4.4/AnySign_Installer.exe - TouchEn nxKey / CrossEX 통합 패키지

- 32-bit 브라우저용:

https://download.raonsecure.com/TouchEnnxKey/current/TouchEn_nxKey_Installer_FK_S_32bit.exe - 64-bit 브라우저용:

https://download.raonsecure.com/TouchEnnxKey/current/TouchEn_nxKey_Installer_FK_S_64bit.exe

- 32-bit 브라우저용:

팁 브라우저 비트가 헷갈리면 ‘작업 관리자 → 성능 → CPU’에서 ‘64비트’ 표시 여부를 확인하세요.

팝업 진위 확인 체크리스트

- 발신 도메인이

boho.or.kr(보호나라) 또는kisa.or.kr인지 확인 - 디지털 서명: 설치 파일 속성 → ‘디지털 서명’ 탭에서 ‘Korea Internet & Security Agency’ 확인

- 파일 해시가 제조사 사이트에 공지된 SHA-256 값과 일치하는지 검증

- 팝업 버튼 클릭 시 브라우저 주소창이 ‘https’로 시작하는지 확인

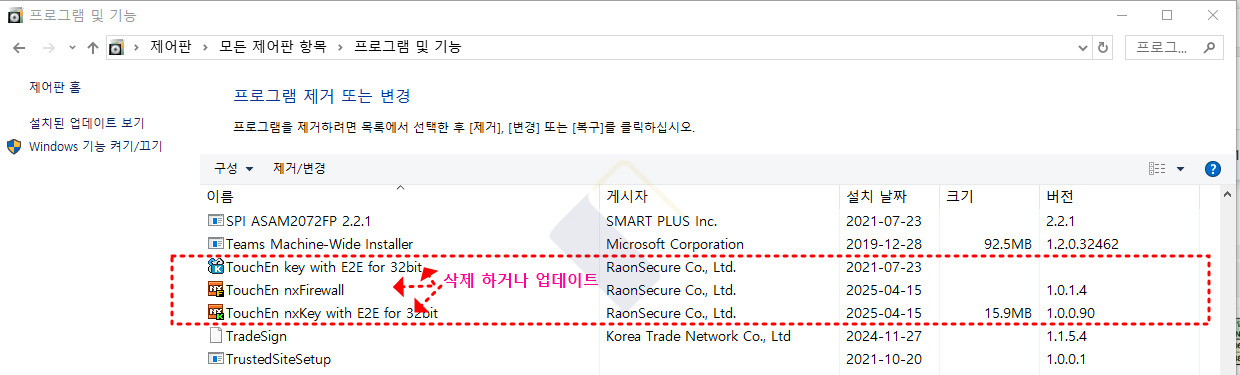

개인 사용자·기관 관리자를 위한 실천 가이드

개인 사용자

- 사용하지 않는 보안인증 모듈은 제어판에서 완전 삭제

- 금융·공공사이트 접속 전 반드시 최신 버전으로 갱신

- 백신 실시간 감시 기능 상시 켜두기

기관·기업 관리자

- 사내 PC 자산관리시스템에 SW 버전 점검 스크립트 추가

- 그룹정책(GPO)로 구버전 실행 차단

- KISA KrCERT 주간 보안공지 모니터링 후 즉시 배포 프로세스 마련

자주 묻는 질문(FAQ)

- 팝업을 무시해도 되나요?

— 아니요. 취약점이 악용될 경우 원격 코드 실행이나 정보 탈취 피해가 발생할 수 있으니 반드시 최신 버전으로 업데이트하세요. - Mac·Linux도 대상인가요?

— 이번 패치는 Windows 환경용 프로그램에 한정됩니다. - 업데이트 후 공인인증서가 사라졌어요!

— 제거 과정에서 임시 폴더가 삭제되었을 수 있습니다. 공동인증서를 백업 후 재설치하세요. - 기업 전산망은 어떻게 대응하나요?

— 패치 전후 네트워크 분리 상태에서 샌드박스 검증을 거친 뒤 전사 배포를 권장합니다.

결론 및 보안 생활 수칙

- 보안 알림은 의심부터 하고, 공식 출처 확인으로 사실 여부를 검증하세요.

- 구버전 제거 → 최신 버전 설치는 보안의 기본입니다.

- 주기적인 백신·OS·브라우저 업데이트로 제로데이 위험을 줄이세요.

- KISA·KrCERT 공지 구독으로 최신 위협 정보를 상시 모니터링하세요.

'컴퓨터 인터넷 모바일 it' 카테고리의 다른 글

| 챗지피티 Conversation Not Found 오류 해결방법 (0) | 2025.08.18 |

|---|---|

| GPT-5 공개, 성능, 기능 총정리 - 챗지피티가 지금 이 글을 씁니다 (0) | 2025.08.08 |

| 고클린 무료다운로드 홈페이지 (0) | 2025.07.23 |

| 컬러링 무료다운받는곳 SKT·KT (0) | 2025.07.22 |

| Windows 10 절전모드 오류 대처법: 복귀가 안돼요? 해제 안됨·먹통 해결 가이드 (0) | 2025.07.20 |